Por el TC I Eduardo VERÓN RODRÍGUEZ y el ST Res I Martín RAMOS MONSO

El espacio de la red de internet global, es el nuevo escenario en donde se libran batallas a diario, en la búsqueda de obtener información por parte del enemigo u oponente cibernético, y los encargados de la defensa ante los ataques.

La constante evolución de las tecnologías de la información, la informática y las comunicaciones en entornos virtuales, ha provocado un cambio en los paradigmas vigentes, que nos conminan a la adopción de procedimientos cada vez más especializados y especialmente dirigidos estar en capacidad de neutralizar y monitorear las amenazas de carácter cibernéticas.

En este punto, tenemos dos conceptos similares y enlazados, que son el de Ciberdefensa y la Ciberseguridad.

En líneas generales, a los fines del presente artículo, la Ciberseguridad, son todas las acciones para prevenir los ataques de carácter cibernéticos. La Ciberdefensa, además de las mismas acciones, en los niveles correspondientes puede dar una respuesta activa a los mismos, con acciones del mismo carácter a fin de proteger y salvaguardar la seguridad informática.

¿Por qué esto es así?

Porque las guerras en el mundo moderno son llevadas en alguna de sus fases previas en forma cibernética, en donde las armas con las que inicialmente se comienzan los ataques son computadoras, y el campo de combate y de batalla es la internet.

La exploración y el reconocimiento es de carácter digital en esa fase, se conoce ese esfuerzo de obtención genéricamente como actividades de Ciberinteligencia, que no es otra cosa que el robo de datos, la utilización de distintos formatos de publicación y mensajería dentro de la red para desinformar al oponente o adversario, exportar a terceros información de carácter sensible, y hasta poder espiar y registrar los movimientos de una empresa, Fuerzas Armadas y hasta gobiernos.

Las armas usadas en estas acciones hemos dicho que son computadoras conectadas a internet, donde se opera en forma encubierta y utilizando servidores ocultos que a través de los ataques a la seguridad informática, con sofisticados códigos de software, son capaces de controlar el acceso y dirigir por ejemplo una aeronave no tripulada (ANT) para tomar imágenes, controlar por ejemplo facilidades estratégicas como una represa hidroeléctrica o una refinería de petróleo, servicios públicos esenciales como luz, agua, telefonía, pudiendo provocar desastres ecológicos o afectando la capacidad de producción o simplemente provocar el caos en los servicios que diariamente utilizan las sociedades en los centro urbanos.

Robando del enemigo información de uso civil, personal, comercial, militar y de inteligencia, es una ventaja en el mundo moderno de carácter estratégico, y como integrantes del Ejército Argentino, debemos prevenirnos desde lo individual hasta lo organizacional.

Recomendaciones generales para mantener protegida tu PC:

- Páginas web:

- Comprobar que cumplen con los protocolos de seguridad y posee el candado de seguridad (Protocolo SSL) – Esto garantiza que la información que viaja entre nuestro equipo y el servidor donde está alojado el sitio esta encriptada.

- Controlar y chequear el aviso legal en las páginas, para corroborar su veracidad.

- Política de privacidad de la página, que se exhibe normalmente al acceder.

- Uso de Cookies: se debe aceptar o no, dependiendo del grado de seguridad percibido.

- No revelar datos privados, al acceder por la navegación a webs que demuestre tener característica de poca fiabilidad.

- Utilizar sistemas de cifrado de contraseñas, y solamente guardarlos en tu computadora, si cuenta con cifrado de acceso a la misma.

- Actualizar en forma permanente el antivirus y tener activado el firewall. En caso de duda, solicitar la ayuda al Oficial SCD en destino, o al Suboficial Mecánico Informático.

- Controlar en la página del Ejército Argentino, y en los enlaces oficiales, las recomendaciones de software y de seguridad informática.

- Redes sociales: antes de usarlas, debemos siempre dedicar un tiempo previo a la configuración de la privacidad del usuario.

Las redes sociales más comunes, en donde se comparte información personal en forma permanente, contribuyendo a las violaciones a la seguridad, son las siguientes, entre las más usadas:

- Facebook.

- Instagram.

- Twitter.

- WhatsApp.

- Telegram.

- Youtube.

- Snapchat.

- Proteger los datos de acceso en todo momento:

- Evitar publicar información de carácter personal en sitios no seguros.

- Rechazar solicitudes de amistad de personas desconocidas.

- No responder mensajes privados provenientes de destinatarios desconocidos.

- Revisar la configuración de seguridad de anuncios y aplicaciones en internet.

- Correos electrónicos personales y de comunicaciones oficiales de cargos y unidades:

- Elegir contraseñas seguras, que contengan mayúsculas, números, minúsculas, símbolos y no contenga apodos o fechas de nacimiento o DNI.

- No revelar la contraseña a terceros para gerenciar comunicaciones.

- Instalar siempre filtros Antispam o Antiphishing.

- No responder correos de remitentes desconocidos.

- No abrir archivos adjuntos de procedencia desconocida, o cuando salga cartel de que el antivirus no puede analizar el archivo adjunto.

- Evitar hacer click en enlaces de carácter sospechoso o dudoso.

- Comprar a través de plataformas de pago con garantías o información reconocida:

- Informarse previamente sobre el perfil del vendedor.

- Desconfiar de las ofertas en internet demasiado atractivas.

- Vigilar las aplicaciones que se descargan en computadoras y dispositivos móviles para poder llevar adelante las compras o los pagos por plataformas on line.

- Otros aspectos:

- Evitar las redes WiFi abiertas para actividades de trabajo, o con manejo de información con carácter privado o comunicaciones oficiales.

- No acceder a cuentas personales u oficiales desde ordenadores públicos, y en el caso de necesidad, hacerlo mediante la utilización de teclados virtuales.

- Usar el siempre el sentido común

Recomendaciones generales para mantener protegida tus acciones en internet:

Nunca dejar sola la PC mientras se encuentre logueado a internet, y recordar siempre cerrar la sesión cada vez que se finalizan las operaciones en la red.

- Actualizaciones y parches:

En forma permanente se descubren vulnerabilidades en los sistemas, que son explotadas por programadores de virus y los comúnmente conocidos como piratas informáticos para obtener acceso no autorizado a los sistemas. Para corregir estas debilidades, los proveedores de software ponen a disposición en forma pública, actualizaciones de versión y “parches”, conocidos por sus términos en inglés de “updates” y “patches”.

Para mantener en condiciones adecuadas su sistema utilizado en su computadora, y verificar poder verificar las actualizaciones, usted debería visitar los sitios web de los proveedores que tiene instalado, donde usualmente tienen una sección para descargar (download) estos parches y las nuevas versiones.

Los usuarios de productos de la línea de Microsoft, los más comunes, a esos efectos pueden visitar: http://windowsupdate.microsoft.com donde automáticamente pueden verificar la actualización que requiere su sistema operativo o su navegador (browser).

- Antivirus:

El desarrollo y evolución constante de la tecnología, y de las nuevas aplicaciones para su uso en Internet, es una motivación permanente para aquellos que se dedican a la proliferación de virus, troyanos (trojans) y gusanos (worms), que de no ser debidamente detectados y eliminados, causarán daños en su computadora y también pueden infectar los equipos de sus familiares, amigos y conocidos, mediante el compartir información o mediante el uso de dispositivos móviles de datos como ser el pen drive.

Resulta indispensable en forma permanente, contar con un programa antivirus instalado en su PC, y mantenerlo siempre actualizado con las últimas bases de datos y definiciones de virus disponibles en la Web, ya que nuevos programas dañinos son creados en forma diaria por piratas informáticos, con el propósito de robar datos personal y dañar los equipos.

Se recomienda, en caso de duda, solicitar la ayuda al Oficial SCD en destino, o al Suboficial Mecánico Informático, y controlar en la página del Ejército Argentino, y en los enlaces oficiales, las recomendaciones de software y de seguridad informática.

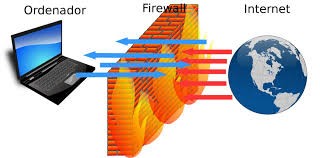

- Firewall:

Un firewall es un programa que ayudará a proteger el contenido de la computadora, de los intentos de intrusión para acceder desde Internet, deteniendo el tráfico de comunicaciones no autorizadas desde y hacia su computadora.

El firewall, cuando está activado, levanta una “pared” entre su PC y las conexiones no permitidas, que quieren intentar acceder desde Internet, permitiendo bloquear o admitir las mismas. La mayoría de los sistemas operativos más recientes ya disponen de firewalls por defecto, por lo que sólo se debería activarlos.

- Antispyware:

El spyware, son programas espías, invasivos y que pueden ser muy perjudiciales para el equipo sea éste personal o de uso oficial.

En forma genérica, el spyware se instala en su PC cuando se navega por la Internet y baja archivos desde la red. Se manifiesta a través de pop ups (ventanas emergentes) que afectan el normal desempeño del equipo, haciendo más lenta la navegación por Internet.

En el caso de necesaria navegación permanente por la red global, se recomienda la indispensable instalación de un programa Antispyware para su equipo, y que en forma complementaria sólo navegue y descargue archivos de sitios de internet confiables.

En el caso que desee instalar contenido descargado desde la web, en forma previa verifique bien que es lo que está instalando, de qué página proviene, y si la misma posee los atributos de sitio seguro.

RECUERDE: ¡¡¡USTED ES EL PRINCIPAL RESPONSABLE DE SU PROPIA SEGURIDAD Y ADEMÁS CONTRIBUYE A LA SEGURIDAD DE SU ORGANIZACIÓN!!!